Las APIs son esenciales en la

arquitectura de software moderna, ya que permiten la comunicación y el

intercambio de datos entre diferentes sistemas. Pero, con su popularidad,

también vienen riesgos de seguridad. Proteger las APIs es crucial para evitar violaciones

de datos y otros incidentes de seguridad. Aquí te explico los puntos clave para

asegurar las APIs y algunas recomendaciones prácticas para mitigar los riesgos.

Puntos Clave

en la Seguridad de APIs

- Autenticación y Autorización

- Autenticación: Asegura que solo usuarios legítimos

accedan a la API. Usa métodos como tokens de acceso, JWT (JSON Web

Tokens) y OAuth.

- Autorización: Determina qué recursos pueden ser

accedidos por un usuario autenticado. Implementa roles y permisos

adecuados.

- Validación y Sanitización de Datos

- Validación de Entradas: Verifica que los datos recibidos sean

del tipo y formato esperado.

- Sanitización de Datos: Limpia los datos para eliminar

caracteres especiales que podrían ser usados en ataques como inyección

SQL.

- Cifrado

- Cifrado en Tránsito: Usa HTTPS para proteger los datos

durante su transferencia.

- Cifrado en Reposo: Almacena los datos sensibles

encriptados.

- Límites de Tasa (Rate Limiting) y Control

de Uso

- Implementa límites de tasa para evitar

el abuso de la API, limitando el número de solicitudes permitidas por

usuario en un tiempo determinado.

- Registro y Monitoreo

- Registro de Actividades: Mantén registros detallados de las

solicitudes y respuestas para detectar actividades sospechosas.

- Monitoreo: Usa herramientas de monitoreo para

detectar patrones anormales y responder rápidamente a incidentes de

seguridad.

- Gestión de Errores

- Proporciona mensajes de error genéricos

y evita revelar detalles internos que puedan ser explotados por

atacantes.

- Políticas de CORS (Cross-Origin Resource

Sharing)

- Configura CORS correctamente para

controlar qué dominios pueden acceder a la API.

- Actualización y Parcheo

- Mantén todas las dependencias y

bibliotecas actualizadas para proteger contra vulnerabilidades conocidas.

- Autorización basada en contexto

- Implementa controles adicionales que

verifiquen el contexto de la solicitud, como geolocalización, dispositivo

usado, y comportamiento del usuario.

- Políticas de Contraseñas

- Asegura que las contraseñas cumplan con

requisitos de complejidad y longitud, e implementa autenticación

multifactor (MFA).

Recomendaciones

para la Seguridad en APIs

Ø Utiliza Protocolos Seguros:

Usa HTTPS para cifrar la comunicación entre clientes y servidores.

Ø Implementa OAuth 2.0:

Un protocolo estándar de autorización que permite el acceso delegado a recursos

protegidos sin compartir credenciales.

Ø Emplea JWT para la Autenticación:

Los JSON Web Tokens son compactos y autoverificables, ideales para la

autenticación en APIs. Usa firmas fuertes y gestiona la expiración de los

tokens.

Ø Aplica Validación y Sanitización de Entradas: Valida y sanitiza todas las entradas del usuario para prevenir

ataques de inyección.

Ø Usa Librerías de Seguridad:

Utiliza librerías y frameworks de seguridad probados que sigan mejores

prácticas.

Ø Establece Políticas de Seguridad de Contenidos: Configura CSP (Content Security Policy) para prevenir la

ejecución de scripts maliciosos.

Ø Capacita a tu Equipo:

Asegura que los desarrolladores y el personal de TI estén bien capacitados en

seguridad de APIs.

Ø Realiza Pruebas de Seguridad Regularmente: Ejecuta pruebas de penetración y análisis de vulnerabilidades

regularmente.

Ø Implementa Seguridad en Capas:

Usa una combinación de técnicas y herramientas para proteger la API en

múltiples niveles.

Ø Documenta Políticas de Seguridad:

Mantén documentación clara y accesible de las políticas y procedimientos de

seguridad.

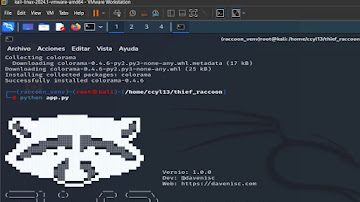

Ejemplo

Visual de Autenticación y Autorización en APIs

- Cliente:

El usuario solicita acceso a un recurso protegido.

- Servidor de Autorización: Verifica las credenciales del usuario y

emite un token de acceso.

- API:

El cliente envía el token de acceso junto con la solicitud al servidor de

la API.

- Validación del Token: El servidor de la API valida el token y

verifica los permisos.

- Recurso Protegido: Si la validación es exitosa, el

servidor proporciona acceso al recurso solicitado.

Vulnerabilidades

Comunes en APIs

Ø Inyección de SQL:

Inserción de código SQL malicioso en la entrada.

Ø Fuga de Datos: Exposición

no autorizada de datos sensibles.

Ø Abuso de API: Uso

excesivo de la API, superando los límites establecidos.

Ø Autenticación y Autorización Deficiente: Fallos en verificar la identidad del usuario o en asignar

permisos correctos.

Ø Ataques de Fuerza Bruta:

Intentos repetidos de adivinar credenciales.

Ø Configuración Incorrecta de Seguridad: Errores en la configuración que dejan la API vulnerable.